拡大する

拡大する

研究者は、さらに多くの4つの悪意のある拡張機能を発見しました Google Chromeウェブストアからの合計500,000ダウンロード 広く考慮されていることの重要な弱点を強調する発見 インターネットで最も安全なブラウザであるために。 Googleはその後削除しました 拡張機能。

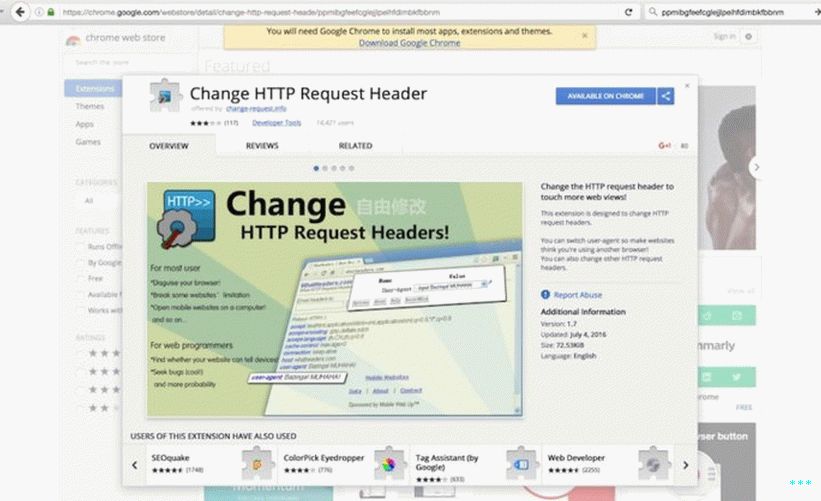

セキュリティ会社ICEBRGの研究者は、発見後につまずいた 発信ネットワークトラフィックの疑わしいスパイクの検出 顧客のワークステーションから。 彼らはすぐにそれが生成されたことを発見しました HTTP要求ヘッダーと呼ばれるChrome拡張機能により、 感染したマシンが不正に広告関連のWebにアクセスする リンク。 研究者は後に他の3つのChromeを発見しました 拡張機能—Nyoogle、Sticky、Liteブックマーク— 同じこと。 ICEBRGは、拡張機能が クリックごとの報酬から収益を生み出したクリック詐欺詐欺。 しかし 研究者たちは、悪意のあるアドオンはまさに 簡単に人々や組織をスパイするために使用されてきました それらをインストールしました。

「この場合、サードパーティのGoogle固有の信頼 拡張、およびこれらに対するユーザー制御の受け入れられたリスク 拡張機能により、大規模な詐欺キャンペーンが成功しました」ICEBERG 研究者は金曜日に公開された報告書に書いた。 「の手の中に 洗練された脅威アクター、同じツールとテクニックが持つことができた ターゲットネットワークへの橋頭enabledを可能にしました。」

Googleは、Chromeウェブストアから拡張機能を削除しました ICEBRGはその結果を非公開で報告しました。 ICEBRGはまた警告した オランダ国立サイバーセキュリティセンターと米国CERT。 ICEBRGはその公開レポートで、悪意のある方法を説明し続けました 拡張機能:

設計上、ChromeのJavaScriptエンジンは評価(実行)します JSONに含まれるJavaScriptコード。 セキュリティ上の懸念により、 Chromeは外部からJSONを取得する機能を防ぎます 拡張機能によるソース。 コンテンツセキュリティポリシー(CSP)。 拡張機能が有効になっている場合 ‘unsafe-eval’(図3)そのようなアクションを実行する許可 外部制御サーバーからJSONを取得して処理します。 これにより、拡張機能の作成者が注入できるシナリオが作成されます 更新サーバーがいつでも任意のJavaScriptコードを実行する 要求を受け取ります。

Change HTTP Request Header拡張機能は、JSONをダウンロードします JSON blobをダウンロードする「update_presets()」という関数 ‘change-request [。] info’

Chrome拡張機能は初めてではありません 虐待された。 7月下旬から8月上旬に、未知の攻撃者 少なくとも2つのChrome拡張機能のアカウントを侵害した 開発者。 その後、犯罪者は不正アクセスを使用して 広告を挿入した拡張機能の更新を自動的にインストールする ユーザーが訪問したサイト。 8月後半、レナート・マリーニョは Morphus Labsの最高研究責任者およびSANSのボランティア 研究所は、悪意のある銀行詐欺を発見しました GoogleのChromeウェブストアにある標的を盗むための悪意のある拡張機能 パスワード。

Chromeは、インターネットで最も安全なものの1つとして広く認識されています ブラウザの大部分は、 セキュリティパッチとそのセキュリティサンドボックスの有効性、 これにより、信頼されていないコンテンツが 基礎となるオペレーティングシステム。 セキュリティを損なうことは 悪意のある拡張機能によってもたらされる脅威。 人々は避けるべきです 拡張機能が真の利点を提供しない限り、それらをインストールします。 その後、開発者への慎重な研究または 拡張コードと動作。